In april 2025 werd de Britse retailgigant Marks & Spencer (M&S) het slachtoffer van een grootschalige cyberaanval. Het incident legde niet alleen online diensten plat, maar veroorzaakte ook miljoenenverliezen en reputatieschade. Dit artikel beschrijft wat er precies is gebeurd, wat de impact was, hoe het bedrijf herstelde én welke lessen organisaties kunnen trekken – inclusief de rol van SOC/SIEM, Managed Detection & Response (MDR) en andere proactieve cybersecuritymaatregelen.

Wat gebeurde er bij de cyberaanval op Marks & Spencer?

De aanval begon rond 21 april 2025 (Paasmaandag) en werd vermoedelijk uitgevoerd door de hackersgroep DragonForce, mogelijk verbonden aan Scattered Spider.

De vermoedelijke aanvalsvector: social engineering in combinatie met een kwetsbaarheid bij een externe IT-partner. Hackers verkregen toegang tot interne systemen en wisten zich te bewegen binnen het netwerk.

Gevolgen op IT en winkelprocessen:

-

Uitval van online bestellingen voor het VK en Ierland – goed voor ongeveer een derde van de omzet.

-

Click & collect-systemen en contactloos betalen lagen plat; giftcards werkten niet meer.

-

Winkels kampten met lege schappen door verstoorde logistiek.

-

Er werd klantdata buitgemaakt: namen, adressen, telefoonnummers, geboortedata en orderhistorie (geen wachtwoorden of betaalgegevens).

Hoe herstelde Marks & Spencer van de cybercrisis?

M&S schakelde direct het Britse National Cyber Security Centre (NCSC), de Information Commissioner’s Office (ICO) en forensische security-experts in.

Het herstel verliep gefaseerd:

-

25 april 2025 – Online bestellingen werden gepauzeerd.

-

10 juni 2025 – Gedeeltelijke herstart online verkoop in delen van het VK.

-

11 augustus 2025 – Volledig herstel van alle click & collect-diensten.

Financiële impact:

-

Verwachte winstderving: circa £300 miljoen voor het boekjaar.

-

Beurswaarde daalde met £1 miljard.

-

Klantvertrouwen kreeg een forse knauw.

Welke lessen kunnen organisaties hieruit trekken?

-

Social engineering blijft een groot risico

Regelmatige security awareness-training en strenge identity-verificatieprocedures zijn cruciaal. -

Supply chain security

Beveiliging houdt niet op bij de eigen organisatie. Leveranciers moeten voldoen aan strikte security-eisen en regelmatige audits ondergaan. -

Incident response en communicatie

Snel handelen en transparant communiceren beperken reputatieschade. -

Technische paraatheid

Redundante systemen en offline procedures (bijvoorbeeld handmatig afrekenen) verminderen de impact.

Had SOC/SIEM en MDR een verschil kunnen maken?

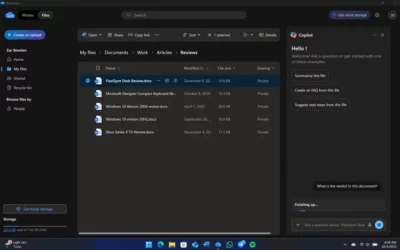

SOC (Security Operations Center) & SIEM (Security Information and Event Management)

Een SOC bewaakt 24/7 de digitale omgeving van een organisatie. In combinatie met SIEM-technologie worden logbestanden en netwerkactiviteit in real-time geanalyseerd.

Bij M&S had dit bijvoorbeeld kunnen leiden tot:

-

Snellere detectie van ongebruikelijke loginpogingen of laterale beweging binnen het netwerk.

-

Automatische alerts bij afwijkend dataverkeer richting externe servers.

-

Correlatie van events over meerdere systemen, zodat afwijkingen direct zichtbaar worden.

Managed Detection & Response (MDR)

MDR-diensten bieden proactieve dreigingsjacht (threat hunting) en directe incident response.

Met MDR had M&S mogelijk:

-

Binnen uren in plaats van dagen/weken de indringer geïdentificeerd.

-

De aanval kunnen isoleren voordat kritieke systemen werden geraakt.

-

Verdachte accounts en endpoints in real-time kunnen blokkeren.

Andere diensten en maatregelen die de aanval hadden kunnen voorkomen of beperken

-

Zero Trust-architectuur: Elk systeem en elke gebruiker moet zich steeds opnieuw authenticeren, ongeacht locatie.

-

Multi-Factor Authentication (MFA) op alle accounts, ook voor leveranciers.

-

Endpoint Detection & Response (EDR): Detecteert en stopt malware en ransomware op individuele apparaten.

-

Regelmatige penetratietesten en red team-oefeningen om zwaktes op te sporen.

-

Netwerksegmentatie om laterale beweging van aanvallers te beperken.

-

Geautomatiseerde back-up en herstelprocedures om snel systemen te herstellen zonder losgeld te betalen.

Dit kan iedere organisatie gebeuren. Investeer in detectie, preventie en snelle respons.

De cyberaanval op Marks & Spencer toont aan dat zelfs gevestigde merken met sterke IT-teams kwetsbaar blijven voor geavanceerde aanvallen. Een combinatie van bewustzijnstraining, leveranciersbeheer, geavanceerde detectiesystemen zoals SOC/SIEM, en proactieve diensten zoals MDR, kan het verschil maken tussen een incident en een ramp. Bedrijven die nu investeren in detectie, preventie en snelle respons, beschermen niet alleen hun data, maar ook hun reputatie en continuïteit.