Wij zijn vanuit beveiligingsperspectief een groot voorstander van het inschakelen van Multi Factor Authenticatie (of afgekort MFA). Wachtwoorden zijn in de praktijk relatief eenvoudig aan te vallen en met MFA is de kans op inbraak met meer dan 99,9 procent verkleind. Voor de gemiddelde lezer niets nieuws onder de zon. Maar wat mogelijk wel nieuw is, is dat verouderde verificatie geblokkeerd moet worden om MFA te activeren. Dit komt omdat verouderde authenticatieprotocollen zoals POP, SMTP, IMAP en MAPI MFA niet kunnen afdwingen, waardoor ze de voorkeursingangen zijn voor kwaadwillenden die uw organisatie aanvallen. Het uitschakelen van verouderde authenticatie voor gebruikers is een must op uw checklist voor identiteitsbeveiliging.

Met ingang van 1 oktober 2022 gaat Microsoft de basisverificatie voor Exchange Online permanent uitschakelen in alle Microsoft 365-tenants, ongeacht het gebruik, behalve voor SMTP-verificatie.

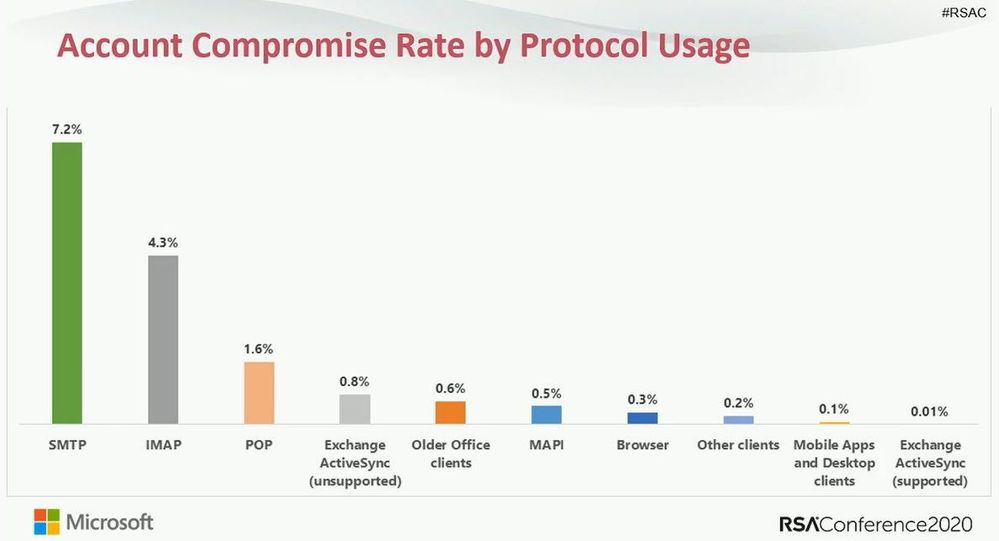

De cijfers over legacy-authenticatie van een analyse van Azure Active Directory (Azure AD)-verkeer zijn grimmig:

- Meer dan 99 procent van de wachtwoordspray-aanvallen maakt gebruik van verouderde authenticatieprotocollen

- Meer dan 97 procent van de aanvallen op het vullen van inloggegevens maakt gebruik van legacy-authenticatie

- Azure AD-accounts in organisaties die legacy-authenticatie-ervaring hebben uitgeschakeld 67 procent minder compromissen dan die waar legacy-authenticatie is ingeschakeld

Stap 1: Inzicht in het gebruik van verouderde authenticatie in uw organisatie

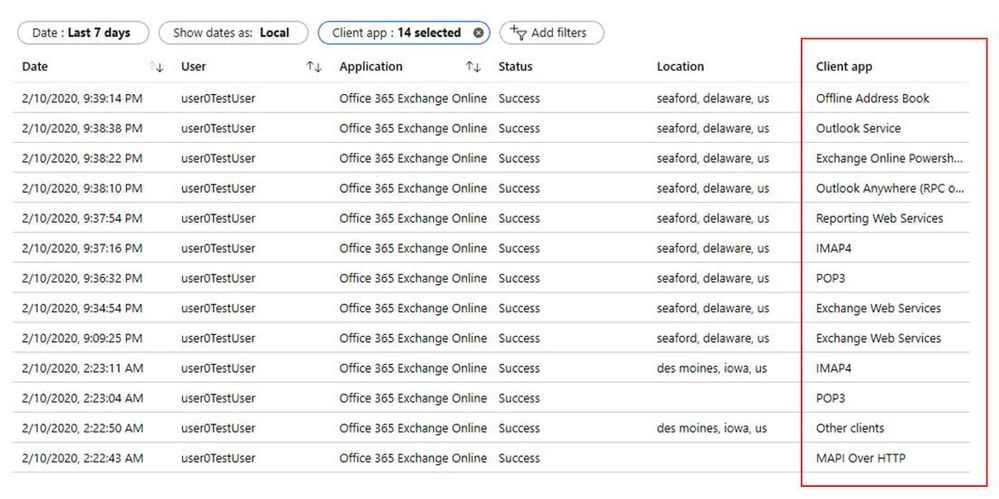

De eerste plaats om te kijken bij het identificeren van het gebruik van verouderde verificatie in uw organisatie is de Azure AD-aanmeldingspagina, die beschikbaar is in de Azure Portal voor alle tenants. De aanmeldingslogboeken bieden een schat aan informatie, waaronder gebruiker, applicatie, client-app, apparaat en user-agent. Door te filteren op client-app kunt u aanmeldingen identificeren door middel van moderne en verouderde verificatie. Client-apps, waaronder browser- of mobiele apps en desktopclients, worden beschouwd als moderne authenticatie, terwijl andere, zoals IMAP, POP en MAPI, worden beschouwd als legacy-authenticatie.

Grotere klanten moeten deze gegevens samenvoegen tot een rapport of de gegevens analyseren met behulp van query’s om patronen van legacy-authenticatiegebruik volledig te begrijpen. Er zijn veel manieren om dit te doen met behulp van Azure Monitor (met Azure AD Workbooks of Log Analytics), Excel, Microsoft Graph API of een SIEM-systeem.

Stap 2: Beleid voor voorwaardelijke toegang maken in alleen-rapportmodus

Zodra u verouderde gebruikspatronen voor verificatie in uw organisatie heeft geïdentificeerd, is het tijd om verouderde verificatie te blokkeren. In de meeste organisaties kunt u legacy-authenticatie niet meteen voor iedereen blokkeren. We raden u aan om te beginnen met het blokkeren van verouderde verificatie voor alleen de groep gebruikers die het niet gebruiken. Naarmate u vooruitgang boekt bij het upgraden naar moderne verificatie en het uitschakelen van verouderde verificatie, kunt u de lijst met gebruikers in de groep uitbreiden.

Stap 3: Verouderde authenticatie in uw organisatie blokkeren

Verouderde verificatie blokkeren met voorwaardelijke toegang van Azure AD

Zodra u uw beleid een paar dagen in de alleen-rapportmodus heeft gecontroleerd en u de impact van het beleid begrijpt, bent u klaar om verouderde authenticatie te blokkeren. De eenvoudigste aanpak is om de status van het beleid te wijzigen van ‘Alleen rapporteren’ in ‘Aan’. Als u de impact van het blokkeren van verouderde verificatie in de alleen-rapportmodus wilt blijven controleren voor gebruikers die nog niet klaar zijn, kunt u een afzonderlijk beleid voor voorwaardelijke toegang maken dat het blokkeren van verouderde verificatie afdwingt voor de gebruikers die u in stap 2 hebt geïdentificeerd .

Blokkeren van legacy authenticatie

Naast voorwaardelijke toegang kunt u ook de verouderde authenticatie aan servicezijde of resourcezijde blokkeren. In Exchange Online kunt u bijvoorbeeld POP3 of IMAP4 uitschakelen voor de gebruiker. Het probleem hiermee is dat u geen protocollen wilt blokkeren die verouderde en moderne authenticatie kunnen uitvoeren (bijv. EWS, MAPI), omdat u ze mogelijk nog steeds nodig hebt. Om hierbij te helpen heeft Exchange Online een functie uitgebracht met de naam authenticatiebeleid, waarmee u legacy-authenticatie per protocol kunt blokkeren voor specifieke gebruikers of voor de hele organisatie. De protocolverbinding wordt geweigerd voordat de referenties worden gecontroleerd op Azure AD of ADFS, dus de handhaving wordt vooraf geverifieerd. Hopelijk heeft deze blogpost je nuttige informatie gegeven die je nodig hebt om aan de slag te gaan met het blokkeren van legacy-authenticatie in je organisatie. Meer informatie hierover kun je vinden op: New tools to block legacy authentication in your organization – Microsoft Tech Community en op: Block legacy authentication – Azure Active Directory | Microsoft Docs